中大新聞中心

中大研究發現企業級網絡接入技術及手機App人臉識別系統存在漏洞

- 18個人臉識別流動應用模組中,11個存在安全漏洞。

- 132個VPN前端應用中,63個存在嚴重漏洞。

- 世界各地2,000多所高等院校中,約86%指示用戶採用不安全的Wi-Fi設定。

隨著人臉識別技術及企業級Wi-Fi與VPN之應用愈來愈普遍,當中的安全問題令人關注。香港中文大學(中大)工程學院信息工程學系兩隊研究團隊最近分別於流動應用程式(App)的人臉識別系統以及不同企業級Wi-Fi與VPN的設計中發現缺陷和漏洞,或會為用戶帶來安全風險。

繞過App內人臉識別認證遠比預期中容易

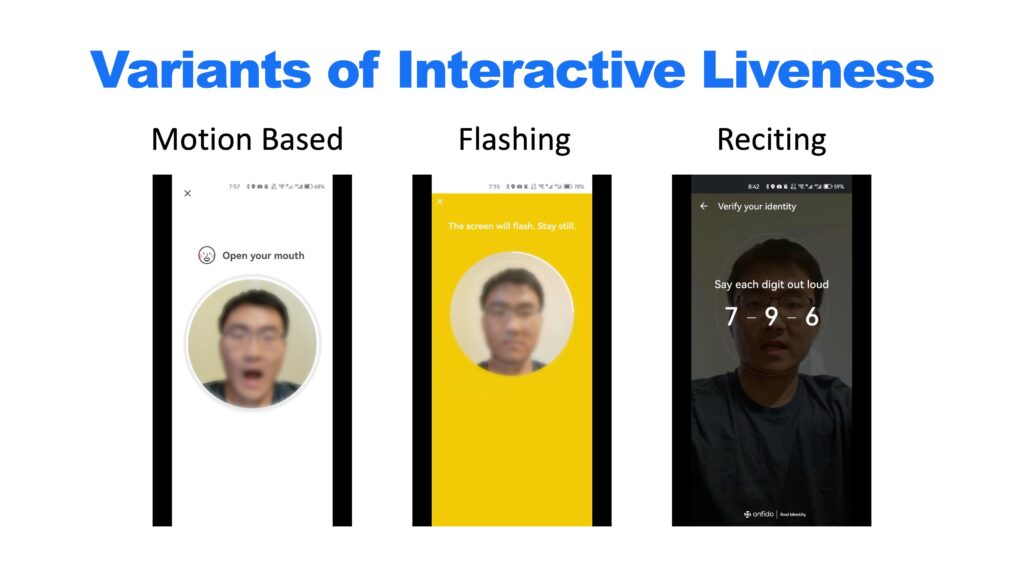

用戶的個人資料和自拍照片很容易被盜用及作非法販賣,繼而被不當使用。為防止駭客盜用他人圖像進行身分欺騙或建立傀儡賬戶,大部分人臉識別系統要求用戶在建立賬戶時完成眨眼、搖頭等動作,即所謂「活體檢測」。儘管過往有不少研究通過3D打印面具或deepfake(深度偽造)等手段,利用機器學習模型弱點攻破人臉識別系統,但甚少人研究人臉識別系統設計與程式代碼之中的弱點。

中大工程學院信息工程學系劉永昌教授領導的研究團隊,深入分析檢測了市場上18個人臉識別服務供應商提供的流動應用模組,發現其中11個存在安全漏洞。駭客可利用這些設計漏洞繞過活體檢測,冒用他人身分開立賬戶或盜取資料。研究團隊撰寫應用程式,以自動化分析方法,掃描了18,000多個流動應用程式,發現當中近300個使用了含安全漏洞的人臉識別應用模組。透過利用相關漏洞,駭客在某些情況下只需使用「受害者」的照片與身分資料,便可成功以受害者身分完成人臉驗證。

研究團隊為此提出了多項人臉識別系統的安全建議,並將所發現的安全漏洞通知受影響的人臉識別應用模組供應商。研究團隊亦以「The Living Dead: Hacking Mobile Face Recognition SDKs with Non- Deepfake Attacks」為題, 於2023 年8 月舉行的Black Hat USA網絡安全會議上發布了有關研究詳情。

使用人臉識別系統的安全建議:

- 儘可能在雲端驗證人臉識別信息,切勿完全相信由客戶端傳回的結果。

- 應以多種方法加強流動應用的防護,如程式加固和動態反調試等。

- 將所有流動應用、第三方模組、雲服務器之間傳輸的人臉識別相關數據進行適當的加密。

不安全的企業級 Wi-Fi 及 VPN 容許駭客盜取用戶密碼和裝置

不少僱主為員工提供企業級Wi-Fi及VPN服務,以方便他們利用流動裝置如手提電腦及智能手機進行工作。為進一步了解企業級網絡接入技術中的安全問題,中大工程學院信息工程學系周思驍教授領導的研究團隊,就多個主流企業級Wi-Fi及VPN服務進行了深入分析及測試。

在企業級Wi-Fi方面,研究團隊在主流操作系統上發現了數個設計及開發上的缺陷,引致用戶無法採用安全的無線網絡設定,並可能因而受到攻擊。團隊分析了世界各地2,000多所高等院校的7,000多份Wi-Fi用戶手冊,發現大約有86%的學校有至少一項操作系統指示用戶採用不安全的Wi-Fi設定。這些設定來自廠商及資訊科技管理人員的疏忽,令駭客可透過低成本的假冒Wi-Fi網絡來盜取大量用戶的密碼。

在VPN產品方面,研究團隊測試了全球132個被採用的VPN,並在其中63個VPN中找出之前未被發現的嚴重漏洞,讓駭客可以在用戶不知情的情況下盜取其密碼。另外,部分VPN產品的前端應用允許駭客在用戶的系統上以高權限任意執行惡意程式碼,導致整部裝置落入駭客的掌控。而在約2,000份世界各地高等院校的VPN用戶手冊中,研究團隊亦發現有300多份存在設定問題,導致用戶可能會被駭客輕易盜取密碼,情況嚴重。

就此研究團隊提出多項安全改善建議,並通知多間本地及海外院校及機構有關漏洞。這個系列的研究成果已在知名的國際學術會議上發表了三份論文,其中一份更在2023年的ACM WiSec會議上獲得了最佳論文獎。

使用Wi-Fi及VPN的安全建議:

- 對廠商的建議:產品除了需具備良好功能和易於使用,亦要確保產品設計能令用戶安全地進行設置;廠商要對產品進行徹底的測試,以防止可能會引致安全風險的缺陷。

- 對資訊科技管理員的建議:在教導使用者時,除了接通網絡的操作方法,更重要的是教導他們如何進行安全的網絡設定。因此,在編寫使用手冊時需要考慮可能會發生的意外,並教導使用者如何正確地處理這些狀況。

- 對使用者的建議:盲目點擊「確定」、「連線」和「接受」等按鈕通常不是一種有效保護網絡安全和個人資料的做法。在點擊按鈕之前,應試著去了解潛在的影響,不要因為貪圖一時的方便而後悔莫及。遇到可疑的情況,請向所屬單位的資訊科技管理員報告及查詢。